El análisis forense en entornos de contenedores y orquestadores como Kubernetes y Docker Swarm presenta desafíos particulares derivados de la naturaleza efímera, distribuida y desacoplada de estos ambientes. La persistencia y el movimiento lateral de ataques en estos sistemas requieren nuevas metodologías que integren la recopilación y conservación de pruebas, la detección temprana, y el análisis post-mortem con herramientas y técnicas adaptadas a la complejidad y volatilidad del ecosistema.

Características Clave de Kubernetes y Docker Swarm que Impactan la Forense

Las plataformas Kubernetes y Docker Swarm tienen características muy particulares que transforman el panorama de la informática forense. En primer lugar, los contenedores que gestionan son efímeros, es decir, tienen una vida corta y pueden desaparecer apresuradamente durante reinicios o actualizaciones automáticas, lo que dificulta conservar cualquier evidencia digital. Por otro lado, estos sistemas distribuyen los servicios y aplicaciones a través de múltiples nodos y mantienen a cada uno aislado en espacios y redes virtuales separadas, lo que complica unir los eventos y rastrear la actividad completa. Finalmente, la capacidad de estas plataformas para actualizar, escalar y recuperar contenedores en tiempo real puede terminar borrando o alterando datos cruciales para la investigación forense.

Nuevas Metodologías Forenses para Kubernetes y Docker Swarm

1. Preservación de Evidencia en Ambientes Efímeros y Distribuidos

Snapshots y Volúmenes Persistentes:

En Kubernetes, los volúmenes persistentes (Persistent Volumes o PV) son fundamentales porque permiten almacenar datos que permanecen incluso cuando un contenedor o pod termina su ciclo de vida. Capturar snapshots, (es decir, copias exactas en un momento dado), de estos volúmenes es vital para preservar evidencia digital durante una investigación. Estos snapshots se pueden tomar directamente desde la infraestructura en la nube, por ejemplo, desde consolas como AWS o Google Cloud, o también con herramientas de código abierto como cloud-forensics-utils. Esto último permite montar y analizar esos datos fuera de línea, garantizando la integridad y disponibilidad de la información para un análisis más profundo.

Captura del Estado de Pods y Contenedores:

Para un análisis forense detallado, no basta con guardar solo los datos almacenados. Es necesario capturar el estado completo del pod o contenedor en ejecución, incluyendo variables de entorno, configuraciones actuales y archivos temporales que pueden contener información valiosa para entender qué sucedió. Herramientas especializadas como kube-forensics permiten hacer esta captura de manera efectiva, ayudando a documentar el entorno justo en el momento del incidente para un estudio posterior más exhaustivo.

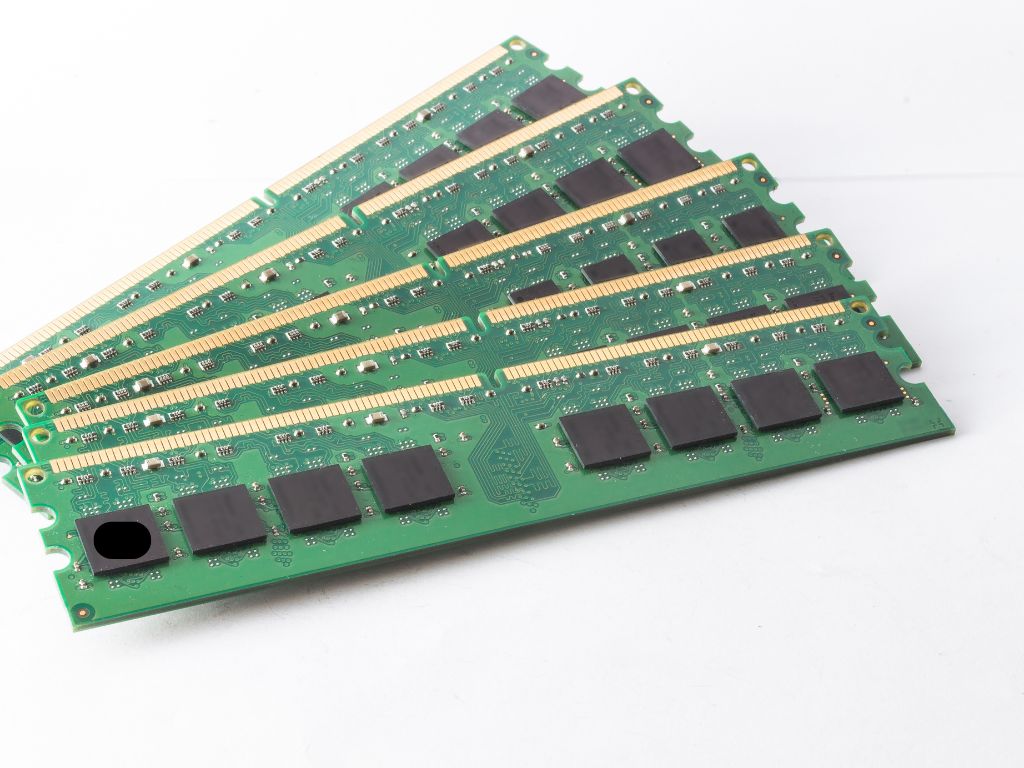

Memoria Volátil y Análisis en Vivo:

La memoria RAM contiene información en tiempo real sobre los procesos que están activos, las conexiones de red abiertas y estados intermedios del sistema que pueden desaparecer rápidamente cuando se detiene un contenedor o se reinicia un nodo. Capturar esta memoria volátil es esencial para detectar amenazas como rootkits o malware que operan ocultos, ya que brinda una vista inmediata y detallada del comportamiento del sistema en el momento del análisis. Este tipo de captura permite entender circunstancias temporales que no se registran en el almacenamiento convencional, por lo que es una pieza clave para una investigación forense en vivo.

2. Análisis de Logs y Telemetría Orquestadora:

Kubernetes y Docker Swarm generan logs detallados de eventos de despliegue, escalado, permisos y auditorías. Centralizar estos logs (e.g., usando ELK Stack, Prometheus, Fluentd) ayuda a identificar actividades sospechosas y movimientos laterales entre pods o servicios.

Monitoreo de la Red y Segmentación:

La monitorización continua del tráfico entre contenedores y nodos mediante herramientas especializadas puede revelar patrones anómalos de comunicación, explotación de servicios internos o escalamiento lateral.

Inspección de ConfigMaps, Secrets y Tokens:

El abuso de secretos y tokens de servicio es un vector típico de persistencia y movimiento lateral. La revisión forense de almacenamiento y uso indebido de estos artefactos es clave para detectar la intrusión.

3. Herramientas Forenses y Técnicas Específicas

Estas herramientas son muy útiles para la investigación forense en entornos de contenedores y orquestación, cada una con un enfoque particular:

- Docker Explorer y Docker-FS permiten analizar de forma offline los sistemas de archivos de contenedores Docker, ya que facilitan su montaje para buscar artefactos maliciosos o indicios de intrusión.

- kube-forensics es ideal para obtener un volcado en caliente del estado de los pods y sus contenedores en Kubernetes, lo que es muy valioso para el análisis posterior a un incidente.

- Cado Response es una plataforma que habilita la adquisición remota y el análisis automatizado de evidencias forenses, tanto en infraestructuras locales (on-premise) como en entornos cloud, simplificando la respuesta rápida y centralizada.

- SCARF Toolkit está diseñado para manejar análisis forenses a gran escala en sistemas Docker Swarm, facilitando el procesamiento eficiente y exhaustivo de grandes volúmenes de datos para investigaciones completas.

En conjunto, estas soluciones cubren desde la investigación manual detallada hasta el análisis automatizado y a gran escala, adaptándose a diferentes escenarios y necesidades en la seguridad y respuesta ante incidentes en entornos de contenedores.

4. Procedimientos Recomendados para Investigación Forense

- Identificación de Contenedor y Nodo Afectado: El primer paso consiste en reconocer cuál contenedor o pod específico está comprometido. Para esto, se utilizan identificadores únicos, como el ID de containerd-shim o cualquier otro identificador exclusivo de contenedores y pods. Esto permite asociar correctamente los registros (logs) y los volúmenes de datos relacionados, facilitando que el equipo forense pueda trazar de forma precisa el origen y alcance del incidente.

- Preservación Inmediata de Datos: Dado que los ambientes con contenedores suelen ser muy dinámicos, con volúmenes de datos y memoria que cambian rápidamente, es fundamental tomar una “fotografía” inmediata del estado del sistema. Esto implica crear una copia instantánea (snapshot) tanto del volumen de almacenamiento como de la memoria del contenedor para asegurarse de conservar toda la información en el momento exacto del hallazgo. Así se evita la pérdida de datos importantes que, por la volatilidad de estos entornos, pueden desaparecer o rotar en cuestión de minutos.

- Análisis de Elementos Persistentes: Seguidamente, se realiza un estudio detallado de los artefactos que permanecen guardados, tales como los volúmenes persistentes (aquellos datos que se mantienen incluso si el contenedor se reinicia), secretos, tokens de autenticación, y configuraciones asociadas a la red y acceso. Este análisis contribuye a entender cómo el atacante pudo haber mantenido presencia dentro del sistema, y qué información o accesos fueron comprometidos.

- Correlación de Eventos en el Clúster: Finalmente, se recomienda el uso de herramientas de monitoreo especializadas para observar el comportamiento dentro del clúster. Estas herramientas permiten visualizar de manera gráfica y clara cómo se propagan las actividades sospechosas o maliciosas dentro del entorno, ayudando a correlacionar eventos y a identificar patrones que permiten entender la secuencia del ataque y la extensión de los daños.

Este procedimiento proporciona una ruta clara y efectiva para la investigación forense en entornos modernos de contenedores, asegurando la conservación de evidencia crítica y facilitando un análisis detallado y oportuno.

Para más contenido como este, únete a nuestra comunidad de Informática Forense, Pentester, Osint y Jurídico. https://t.me/LAZARUS_VENEZUELA

O síguenos en instagram como @lazarusciil https://www.instagram.com/lazarusciil?utm_source=ig_web_button_share_sheet&igsh=ZDNlZDc0MzIxNw==