La atribución precisa de amenazas es de vital importancia en la respuesta a incidentes de ciberseguridad. Las Amenazas Persistentes Avanzadas (APT) son cada vez más sofisticadas en su capacidad para evadir los sistemas de Detección y Respuesta de Endpoints (EDR).

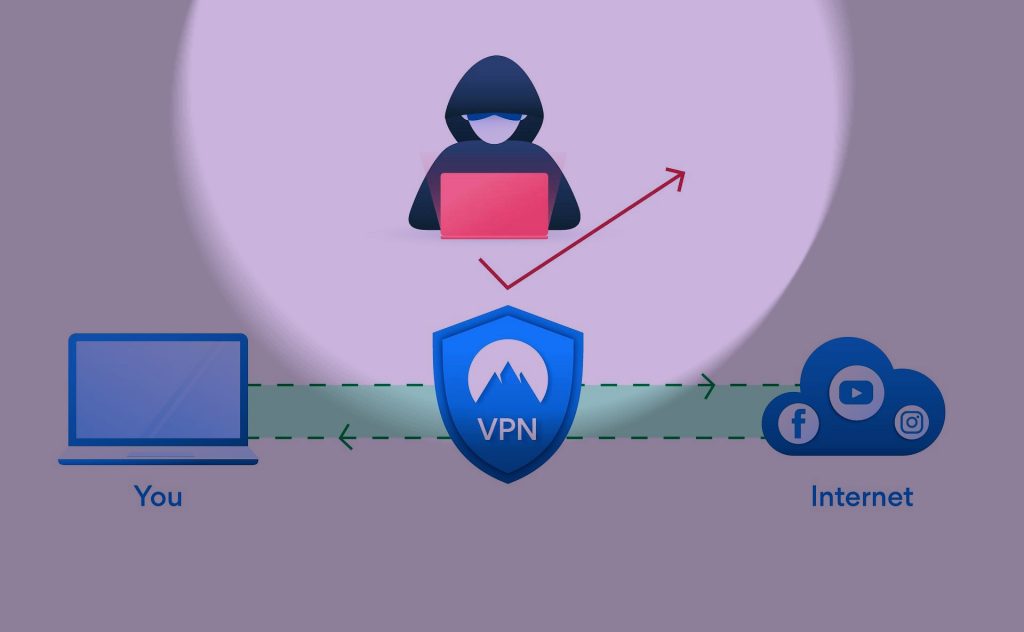

La atribución de amenazas en la era de la evasión de EDR presenta desafíos significativos. Las APT emplean técnicas de evasión como la ofuscación, el uso de herramientas legítimas para actividades maliciosas (living off the land), ataques directos a los agentes EDR y operaciones a nivel de kernel. Los métodos de atribución tradicionales que se basan únicamente en indicadores de red y firmas de malware resultan insuficientes. Los atacantes recurren cada vez más al uso de cuentas legítimas y herramientas integradas para mezclarse con la actividad normal.

La informática forense del sistema de archivos desempeña un papel fundamental en la atribución. Los registros del sistema de archivos y las marcas de tiempo son importantes para reconstruir las líneas de tiempo de los ataques e identificar actividades maliciosas. El análisis de los metadatos de los archivos (por ejemplo, hora de creación, hora de modificación, información del autor) proporciona pistas para la atribución. La recuperación de archivos eliminados y el tallado de archivos permiten descubrir restos de herramientas y actividades de los atacantes. Los flujos de datos alternativos (ADS) en los sistemas de archivos NTFS pueden utilizarse para ocultar código malicioso. Existen herramientas y frameworks avanzados de análisis forense del sistema de archivos (por ejemplo, Autopsy, Sleuth Kit, FTK Imager).

El análisis de comportamiento también es fundamental para la atribución de amenazas. El monitoreo del comportamiento de los endpoints en busca de anomalías y desviaciones de la actividad de referencia es esencial. El análisis de la ejecución de procesos, las conexiones de red y las llamadas al sistema en busca de patrones sospechosos proporciona información valiosa. El aprovechamiento de la IA y el aprendizaje automático para el análisis de comportamiento ayuda a detectar indicadores de compromiso sutiles. El uso de la inteligencia de amenazas permite correlacionar los comportamientos observados con las TTP conocidas de los actores de amenazas.

La combinación de la informática forense del sistema de archivos y el análisis de comportamiento mejora la atribución. La correlación de artefactos del sistema de archivos con anomalías de comportamiento permite construir una imagen completa del ataque. El análisis de la línea de tiempo vincula los eventos del sistema de archivos con la ejecución de procesos y la actividad de la red. El aprovechamiento de técnicas forenses avanzadas permite analizar volcados de memoria e identificar artefactos en memoria relacionados con la actividad de los atacantes.

A pesar de los avances en las técnicas forenses, lograr una atribución precisa sigue siendo un desafío. Las sofisticadas técnicas de ofuscación de los atacantes y las operaciones de bandera falsa dificultan la atribución. El uso de infraestructura e intermediarios comprometidos para ocultar la verdadera ubicación del atacante complica aún más la atribución. La posibilidad de que múltiples actores de amenazas se superpongan en el mismo objetivo añade complejidad. En algunos casos, la falta de evidencia técnica definitiva dificulta la atribución. Las limitaciones legales y éticas en las técnicas de investigación también deben considerarse.

Los estudios de caso de ataques APT notables donde la informática forense del sistema de archivos y el análisis de comportamiento desempeñaron un papel clave en la atribución (por ejemplo, Stuxnet, Triton, ataques a la red eléctrica de Ucrania) proporcionan información valiosa. Estos casos resaltan los artefactos y comportamientos específicos que llevaron a la atribución y ofrecen lecciones aprendidas y mejores prácticas para la atribución en entornos ICS.

Las tendencias futuras en la atribución de amenazas incluyen una mayor dependencia de la IA y el aprendizaje automático para el análisis automatizado de datos forenses, el desarrollo de plataformas de inteligencia de amenazas más sofisticadas con capacidades de atribución mejoradas y una mayor colaboración e intercambio de información entre organizaciones y gobiernos para los esfuerzos de atribución. También se esperan avances en las técnicas para desanonimizar a los atacantes y rastrear sus actividades en línea.

En resumen, la informática forense del sistema de archivos y el análisis de comportamiento son herramientas esenciales para la atribución de amenazas. Es necesario un enfoque multifacético para superar los desafíos de la evasión de EDR. La evolución continua de las técnicas de atribución es fundamental para responder a las amenazas cibernéticas cada vez más sofisticadas.

Para más contenido como este, únete a nuestra comunidad de Informática Forense, Pentester, Osint y Jurídico. https://t.me/LAZARUS_VENEZUELA

O síguenos en instagram como @lazarusciil https://www.instagram.com/lazarusciil?utm_source=ig_web_button_share_sheet&igsh=ZDNlZDc0MzIxNw==