.

La evolución de la informática hacia modelos cloudless, impulsada por arquitecturas de Edge Computing y Fog Computing, ha reescrito el manual operativo para la infraestructura moderna. Al descentralizar el procesamiento y el almacenamiento hacia los nodos periféricos (dispositivos IoT, gateways), estos modelos prometen una reducción drástica de la latencia y una mayor eficiencia. Sin embargo, para el especialista en informática forense, esta descentralización representa un desafío mayúsculo: la huella residual y la rastreabilidad digital ya no residen en un único repositorio centralizado, sino que se encuentran dispersas en un ecosistema de puntos efímeros y heterogéneos.

El Nuevo Entorno Cloudless: Una Topología Fragmentada

Comprender la arquitectura es el primer paso para la investigación. Mientras que Edge Computing sitúa el cómputo y el almacenamiento lo más cerca posible de la fuente de datos (sensores o dispositivos IoT), Fog Computing añade una capa intermedia de nodos distribuidos, actuando como gateways o routers inteligentes que coordinan el procesamiento antes de enviar datos a la nube o a datacenters. Esta topología dinámica opera con almacenamiento local temporal o persistente en múltiples dispositivos interconectados.

El resultado directo es que la huella residual, ese rastro digital dejado por la actividad de datos (logs, metadatos, cachés, archivos temporales), se vuelve inherentemente frágil, efímera o fragmentada, especialmente porque muchos nodos operan con memoria limitada o almacenamiento volátil. La clave para el analista reside en localizar la persistencia no planificada que puede ocurrir en buffers, cachés o bases de datos locales utilizadas para la coordinación, ya que representan un vector de evidencia de valor incalculable. El desafío técnico no es menor: hay que identificar estas huellas en un entorno de dispositivos heterogéneos sin un acceso unificado.

El Arsenal Forense: Técnicas para la Descentralización

Para abordar esta complejidad, los investigadores forenses han desarrollado metodologías que rompen con el esquema tradicional de captura centralizada.

1. Adquisición Forense Distribuida

La recolección de evidencia debe ser sincronizada y remota para reconstruir la secuencia completa de un incidente.

- Captura en Caliente (in situ): Ante la poca persistencia, se hace crucial obtener snapshots rápidos de los estados volátiles y sistemas de archivos temporales del nodo.

- Integridad con Blockchain: Para garantizar la integridad y el no repudio de la evidencia recolectada en nodos periféricos, se están explorando y aplicando técnicas que utilizan cadenas de bloques privadas o consensos distribuidos para el registro y la preservación forense.

2. Identificación y Correlación Multinodo

Una vez que la evidencia es recolectada, el foco se desplaza al análisis de artefactos persistentes:

- Logs de Gateways: Los gateways periféricos almacenan a menudo información crítica de tráfico, accesos y eventos, que es vital para trazar comunicaciones y operaciones.

- Persistencia en Bases de Datos NoSQL: Las arquitecturas edge/fog utilizan frecuentemente bases de datos locales NoSQL distribuidas que, aunque fragmentadas, contienen datos útiles para la reconstrucción forense de transacciones.

- Análisis de Patrones de Comunicación: El expertise forense debe aplicarse para detectar metadatos de red, secuencias temporales, retransmisiones anómalas y patrones de latencia que puedan evidenciar movimientos u operaciones específicas dentro de la red cloudless.

La herramienta definitiva en este entorno es la correlación temporal. Es imperativo unificar marcas de tiempo y eventos de múltiples nodos para trazar un vector delictivo o un incidente con pasos bien definidos. Para esta tarea, la aplicación de Machine Learning en análisis forense se ha vuelto imprescindible, utilizando algoritmos para la detección de anomalías, comportamientos sospechosos o pérdidas de integridad en los flujos de datos distribuidos que los métodos tradicionales no pueden abarcar.

Desafíos Operacionales y Perspectivas de Futuro

Los desafíos que enfrenta el investigador forense en el campo son numerosos: la heterogeneidad tecnológica (diversidad de hardware y software) dificulta el despliegue homogéneo de herramientas; las limitaciones de almacenamiento y energía impiden la retención de evidencias por periodos prolongados; y la dinámica movilidad de las topologías complica la captura continua y la continuidad de la cadena de custodia. Además, debe garantizarse que la captura no viole políticas de seguridad y privacidad.

Desde nuestro punto de vista, la evolución de la tecnología hacia arquitecturas descentralizadas (cloudless) ha fragmentado la evidencia digital. Esto significa que el rastro de un ciberataque ya no reside en un único lugar central, volviendo la investigación forense tradicional casi imposible. El desafío es inmenso: la huella de un incidente ahora está dispersa en miles de dispositivos efímeros. Debemos aceptar que la evidencia es temporal y que el futuro de la seguridad depende de la capacidad de monitorear cada pequeño nodo de forma distribuida.

.

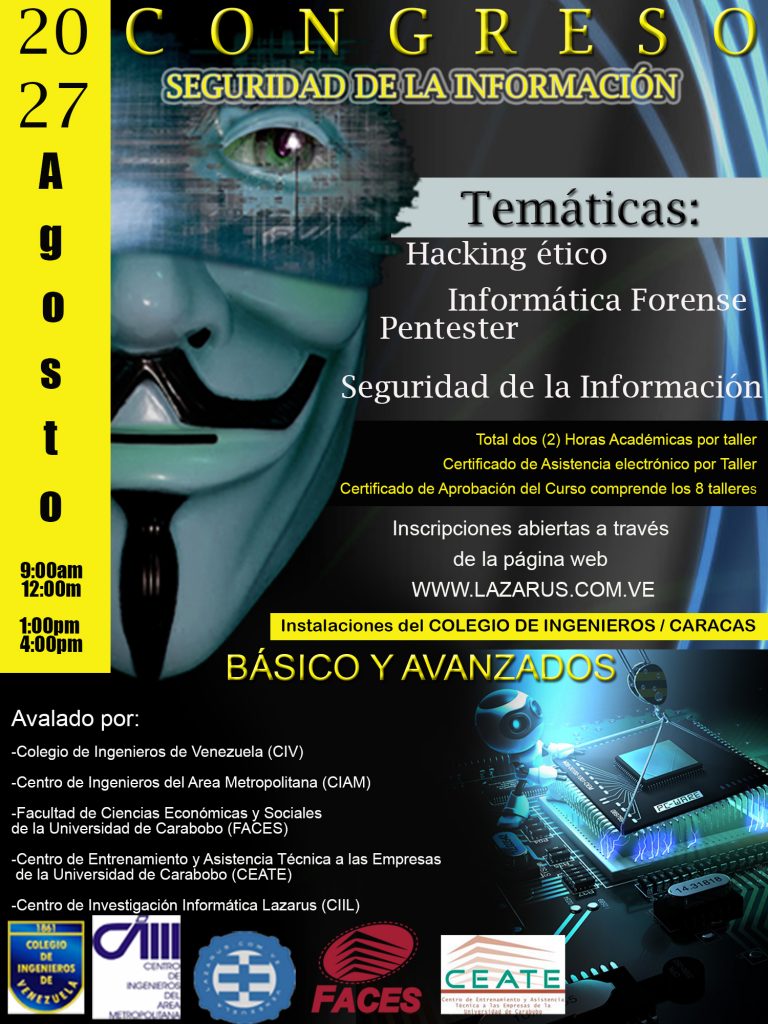

Para más contenido como este, únete a nuestra comunidad de Informática Forense, Pentester, Osint y Jurídico. https://t.me/LAZARUS_VENEZUELA

.

O síguenos en instagram como @lazarusciil https://www.instagram.com/lazarusciil?utm_source=ig_web_button_share_sheet&igsh=ZDNlZDc0MzIxNw==